En la última década, el panorama del ransomware y la extorsión de datos se ha expandido significativamente, a medida que surgieron, cerraron, renombraron y desarrollaron nuevas variantes de grupos. Hemos visto múltiples incidentes de alto impacto, como el ataque de ransomware DarkSide en US Colonial Pipeline en mayo de 2021 y el ataque REvil en julio del mismo año que apuntó a Kaseya, el proveedor de software de gestión de TI con sede en EEUU, el cual impactó a más de 800 empresas en todo el mundo.

También hemos observado aumentos significativos en la cantidad de incidentes de business email compromise (BEC). Estos incidentes se informan con mucha menos frecuencia que los incidentes de ransomware; sin embargo, entre junio de 2016 y diciembre de 2021, el FBI de EEUU registró más de 43 mil millones de dólares en fondos robados a través de BEC a nivel mundial, con 2,4 mil millones de dólares robados solo en EEUU en 2021. El FBI también vio un aumento del 65% en pérdidas globales por incidentes de BEC entre Julio 2019 y Diciembre 20211.

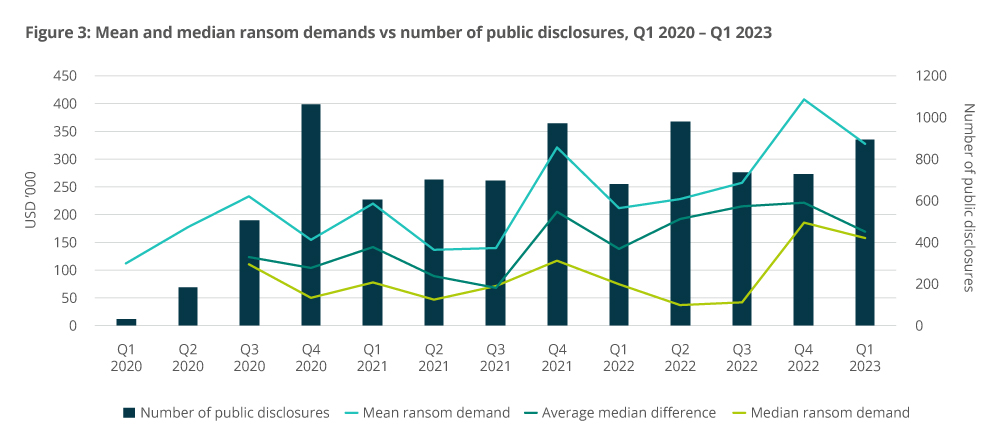

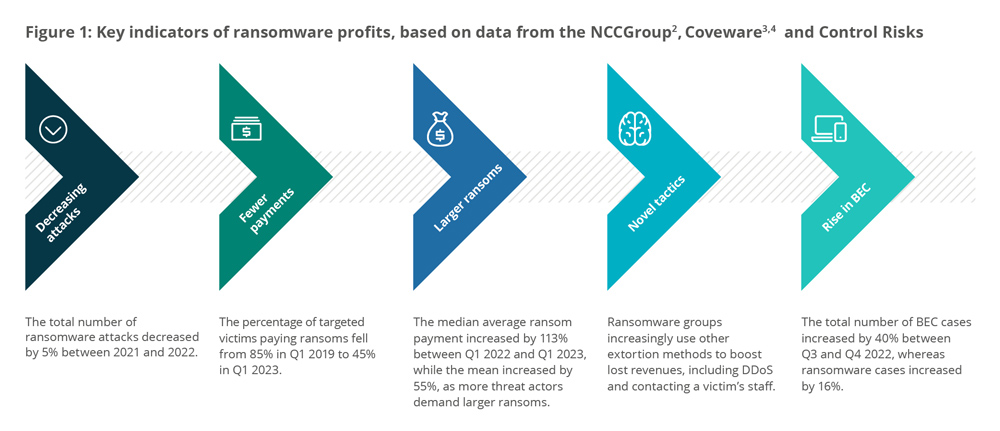

Hemos observado múltiples cambios significativos en el panorama del ransomware que, según evaluamos, probablemente hayan resultado o indiquen una disminución en las ganancias del ransomware al menos a corto plazo, mientras que las ganancias de BEC continúan creciendo. Los ciberdelincuentes continuarán identificando nuevas formas de generar ingresos.

Todos estos factores indican que es probable que el ransomware se haya vuelto menos rentable para los actores de amenazas. A medida que las organizaciones se vuelven cada vez más conscientes de la importancia de las medidas de mitigación y las técnicas de recuperación de datos, es menos probable que paguen rescates para restaurar sistemas y datos. El conflicto en Ucrania también ha resultado en una disminución del apetito por pagar a grupos de ransomware, ya que muchos operan desde Rusia y, en algunos casos, en apoyo del estado.

Evaluamos que la rentabilidad reducida del ransomware, así como el escrutinio significativo por parte de las fuerzas del orden público, probablemente resulten en que muchos actores de amenazas cambien sus métodos. Esto incluirá apuntar a nuevos sectores y geografías, usar tácticas más agresivas y participar en delitos cibernéticos alternativos como el business email compromise (BEC). BEC requiere capacidades reducidas y menos recursos en comparación con el ransomware y es menos probable que esté bajo un escrutinio minucioso de las fuerzas del orden público, al tiempo que brinda la oportunidad de obtener una ganancia financiera significativa.

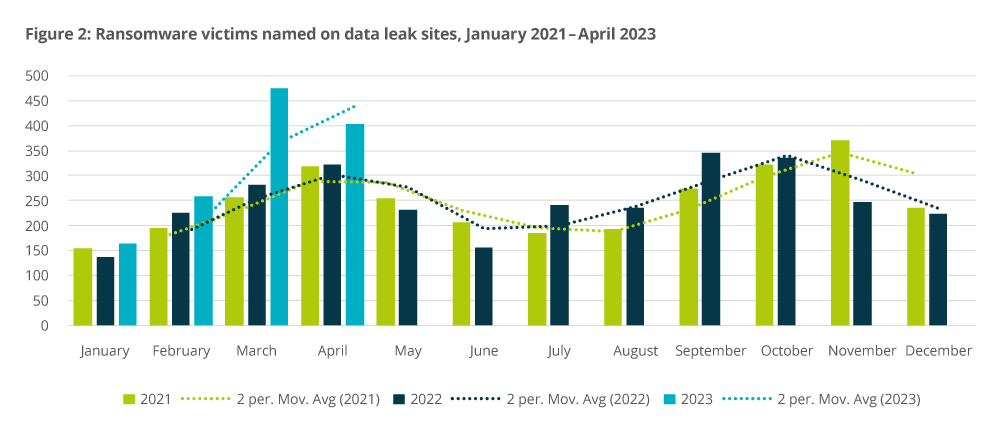

A pesar de todo esto, evaluamos que el ransomware seguirá representando una gran amenaza para las organizaciones de todos los sectores y geografías. Esto se ilustra con un pico significativo en la cantidad de víctimas nombradas en sitios de fugas en marzo de 2023, lo cual fue el resultado de que el grupo de ransomware Clop explotó una única vulnerabilidad para apuntar a más de 100 organizaciones.

Incluso con una tasa de pago de rescate relativamente baja del 45%, el ransomware aún proporciona ganancias considerables. Es probable que sigamos viendo grupos altamente capaces y con buenos recursos, como LockBit, BlackCat, Play, Royal y otros, que se dirigen a organizaciones a nivel mundial, aunque es probable que la cantidad de actores de amenazas que realizan tales ataques se mantenga estable en los próximos meses. Es también probable que los grupos de ransomware continúen incorporando tácticas de presión novedosas en un intento por aumentar sus tasas de éxito.